Gestão de vulnerabilidades

Identificar, avaliar o risco e proteger continuamente em todo o seu ambiente.

Cross-site scripting and forgery

Com uma pequena ajuda de engenharia social (como o envio de um link via e-mail ou chat), um atacante pode enganar os utilizadores de uma aplicação web para executar ações à escolha do atacante.

URL redirection to untrusted sites

Este tipo de vulnerabilidade poderia ser utilizado para realizar um ataque de phishing ou redirecionar uma vítima para uma página infetada. Esta vulnerabilidade ocorre quando uma aplicação aceita entradas não confiáveis que contêm um valor URL e não o higieniza.

Insecure Authorization

Assim que o adversário compreenda como o esquema de autorização é vulnerável, inicia sessão na aplicação como um utilizador legítimo. Passam com sucesso o controlo de autenticação.

Definições

Gestão de Vulnerabilidades

É o processo de identificação

avaliação, tratamento e informação sobre vulnerabilidades de segurança em sistemas e o software que neles corre.

Isto, implementado juntamente com outras tácticas de segurança é vital para que as organizações dêem prioridades a possíveis

ameaças e minimizem a sua “superfíce de ataque”.

Processo de gestão de vulnerabilidades

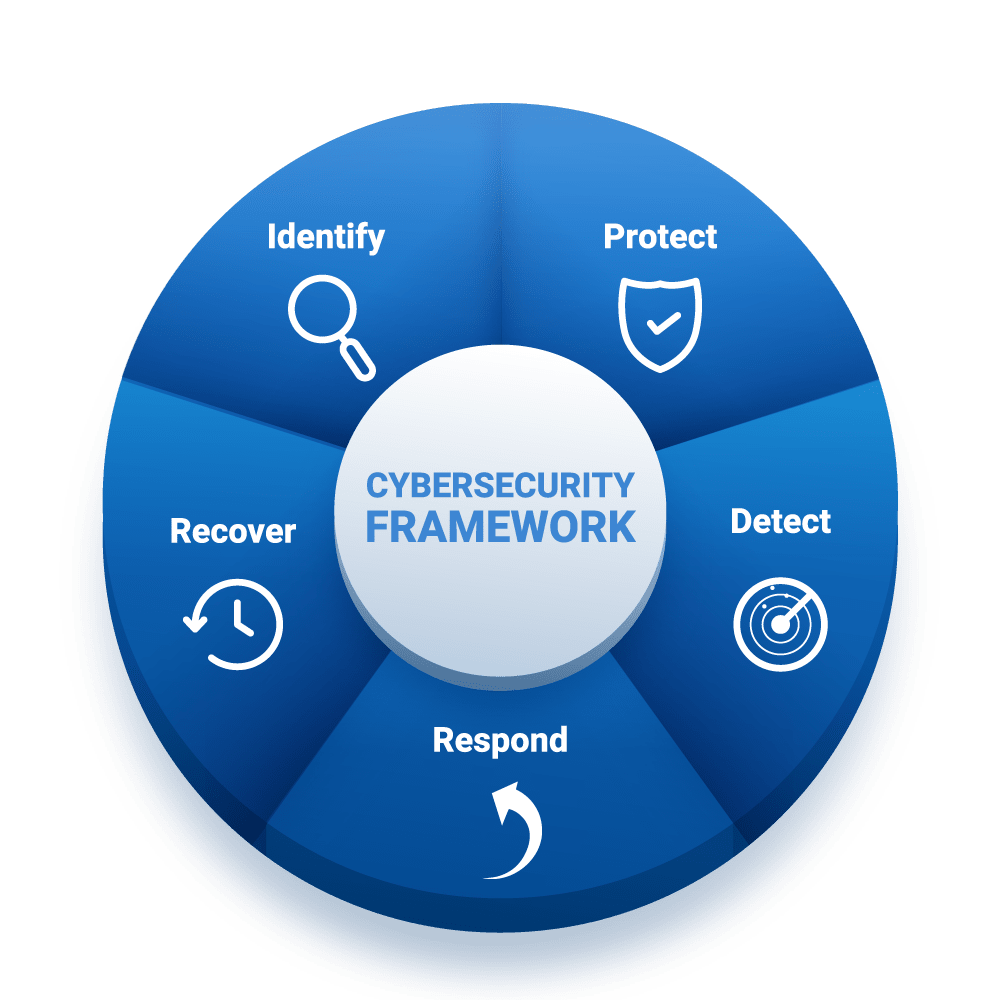

A nossa framework de gestão de vulnerabilidades é segmentada em 5 fases:

- Identificação de Vulnerabilidades

- Proteção de Ativos

- Deteção de Vulnerabilidades

- Resposta e tratamento de Vulnerabilidades

- Recuperação e Relatórios de Vulnerabilidades

1 – Identificação de Vulnerabilidades:

Os nossos scanners de vulnerabilidades são capazes de identificar uma variedade de sistemas em funcionamento numa rede, tais como computadores portáteis e de secretária, servidores virtuais e físicos, bases de dados, firewalls, comutadores, impressoras, etc. Os sistemas identificados são sondados para diferentes atributos: sistema operativo, portas abertas, software instalado, contas de utilizador, estrutura do sistema de ficheiros, configurações do sistema, e muito mais.

2 – Proteção de Ativos:

Protegemos os ativos críticos à sua empresa com monitorização constante.

3 – Deteção de Vulnerabilidades:

Utilizamos bases de dados de várias possíveis vulnerabilidades de software e hardware nos sistemas e avaliamos o risco.

4 – Resposta e tratamento de Vulnerabilidades:

Tratamos de vulnerabilidade baseado em 3 fases:

4.1 – Remediação: Consertar ou remendar completamente uma vulnerabilidade para que não possa ser explorada.

4.2 – Mitigação: Redução da probabilidade e/ou impacto de uma vulnerabilidade a ser explorada.

4.3 – Aceitação: Não tomar qualquer medida para corrigir ou de outra forma diminuir a probabilidade/impacto de uma vulnerabilidade a ser explorada.

5 – Recuperação e Relatórios de Vulnerabilidades:

Ajudamos a recuperar o estrago que possa ser causado por exploração vulnerabilidades, disponibiliza-mos relatórios detalhados da situação sempre que isto ocorre.

Soluções

Nossos Serviços

Com o nosso serviço poderá trabalhar na sua empresa sem preocupação de vulnerabilidades nos seus sistemas.

Monitorização de ativos e aplicações web

Estaremos 24/7h a monitorizar os ativos mais importantes da sua empresa.

Tratamento de Vulnerabilidades

Identificamos e tratamos de possíveis vulnerabilidades no seu sistema.

Auditoria

Relatórios periódicos de vulnerabilidades de ativos e avaliamos o risco.

Vulnerabilidades

Tratamento de Vulnerabilidades

Tratamos de vulnerabilidade baseado em 3 fases:

Remediação

Consertar ou remendar completamente uma vulnerabilidade para que não possa ser explorada.

Mitigação

Redução da probabilidade e/ou impacto de uma vulnerabilidade a ser explorada.

Aceitação

Não tomar qualquer medida para corrigir ou de outra forma diminuir a probabilidade/impacto de uma vulnerabilidade a ser explorada.

Contactos

Endereço

Lisboa | Moura | Condeixa

Telefone

(+351) 213 243 750

infoisofficer.com

Pedido de Informação ou Contacto

Para enviar uma mensagem, solicitação de informação ou pedido de contacto, por favor preencha o seguinte formulário: